1、清空浏览器的地址栏,输入管理地址melogin.cn,如下图: 2、输入路由器的管理密码,进入管理界面。 温馨提示:路由器没有默认管理员密码,密码是初次设置路由器时设置好的,如......

2023-06-22 216 无线路由器WiFi名称密码修改

防火墙基本作用

对于刚接触网络防火墙的时候,我们可以把防火墙和我们实际建筑的防火墙想到一起,在商场或办公区每隔一段就会有一个防火门,这个防火门的作用就是防止一个区域起火然后蔓延到另外一个区域。

当然在网络中,网络防火墙的作用也是防止一个区域起火,这里的起火就是中病毒,当一个区域中病毒之后,不会蔓延到另外一个区域。

那防火墙,在没有起火的时候,人流可以正常穿越每个区域,当起火的时候,这时防火墙降落,阻止人流和火蔓延。

在网络中,人流就相当于正常的上网流量,而火就相当于病毒攻击。防火墙也是这样的,人流通过,就是正常的网络上网流量可以正常通过,但是有病毒攻击时,这时网络防火墙不像实际的防火墙一样,将网络正常上网流量和病毒攻击流量都阻止掉,而网络防火墙可以将正常的上网流量放行,而是将病毒攻击流量阻止。

什么是防火的区域?

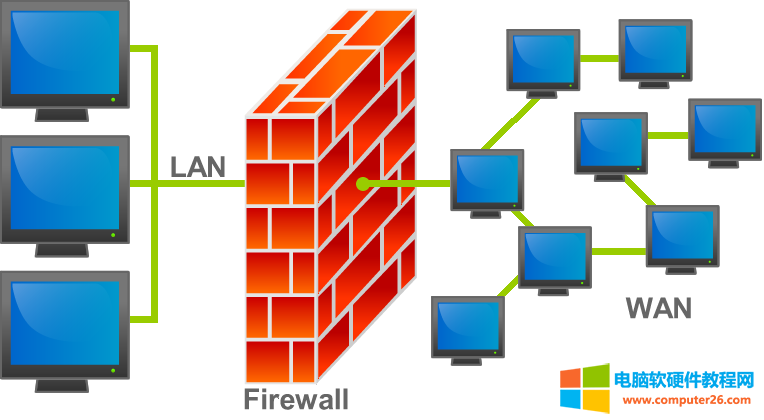

因为我们实际现实中防火墙,也是划分区域的,所以在网络中,也参考了实际现实中的防火墙,也需要将网络划分区域,英文名称是Zone。

安全区域在网络中,当一个设备的一个或多个接口都加入到一个区域的集合。当上网的流量在不同的区域流动时,这时防火墙会就检测不同区域之间流动的网络包,是否有病毒。默认情况下,在同一个区域电脑设备之间的数据传输,不经过防火墙检测。

防火墙划分区域是为了实现更精细化的网络安全策略和访问控制。通过划分区域,可以将不同的网络资源和用户划分到不同的安全域中,从而实现更细粒度的安全控制和隔离。

防火墙划分区域的几个主要原因:

1.分隔内外网络:防火墙通常用于隔离内部网络(如企业内部网络)和外部网络(如互联网)。通过划分不同的区域,可以限制来自外部网络的访问和攻击,保护内部网络的安全。

2.实现安全域隔离:通过划分不同的区域,可以将不同的网络资源(如数据库服务器、应用服务器、用户终端等)划分到不同的安全域中。这样可以限制不同安全级别的资源之间的访问,减少潜在的攻击面和安全风险。

3.精细控制访问权限:防火墙区域划分可以根据需求和安全策略,对不同的区域设置不同的访问控制规则。例如,可以允许某个区域的用户访问特定的资源,而禁止其他区域的用户访问。这样可以实现更精细化的权限控制和安全策略实施。

4.简化管理和审计:通过划分区域,可以将网络划分成更小的部分,简化了防火墙的管理和配置。同时,针对不同的区域可以设置不同的日志和审计策略,便于对网络流量和安全事件进行监控和审计。

通过把接口划分到不同的安全区域中,就可以在防火墙上划分出不同的网络区域。

我们把接口1和接口2放到安全区域A中,接口3放到安全区域B中,接口4放到安全区域C中,这样在防火墙上就存在了三个安全区域,对应三个网络。

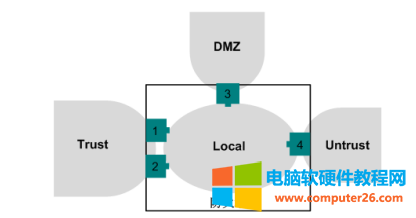

基本上所有防火墙都默认为指定了三个安全区域,Trust、DMZ、Untrust区域,那这三个区域都有什么作用呢?

Trust区域,该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。

DMZ区域,该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络。

Untrust区域,该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络。

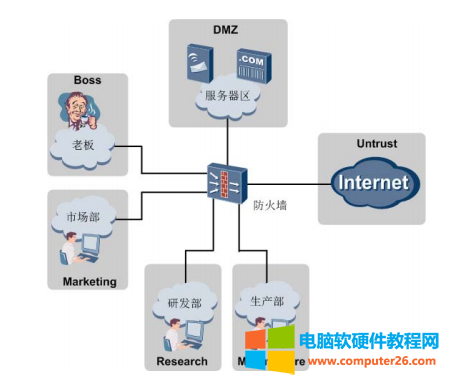

如下图所示,假设接口1和接口2连接的是内部用户,那我们就把这两个接口划分到Trust区域中;接口3连接内部服务器,将它划分到DMZ区域;接口4连接Internet,将它划分到Untrust区域。

这时我们电脑如果在trust区域,去访问外部的百度或者其它网站,这样,电脑的数据就是从Trust区域到Untrust区域。假如公司有一台共享NAS服务器,当你在外地出差,想访问公司的NAS服务器文件时,这时数据就是从Untrust区域访问到Trust区域。

这时又出现一个问题,如果把NAS服务器放在Trust区域,这时当你出差时从Untrust访问trust区域时,是经过防火墙的保护的。但是假如你出差电脑中毒了,然后回到公司,电脑又接入到Trust区域,这时电脑从Trust访问在Trust区域的NAS服务器,这数据流量是不需要经过防火墙检测的。这时NAS服务器就很容易中毒。

所以DMZ区域就是专门设计出来,把公司的服务器都放在DMZ区域,无论Untrust区域访问DMZ区域,或者Trust区域访问DMZ区域的服务器,都需要经过防火墙检测。

当然,除了不同区域之前的数据流量之外,还有一个可能性的存在,就是假如你电脑现在中毒了,这个制作病毒的人也很聪明,他这个病毒,当你电脑访问公司NAS服务器的时候,你是从Untrust区域访问到DMZ区域,这时这个病毒肯定要经过防火墙检测。但现在这个病毒不攻击你的NAS服务器,不访问DMZ区域,我先攻击你防火墙本身,把你防火墙本身攻破后,可以做任何修改。

假如你电脑现在中毒了,你电脑又是公司管理员,你要输入防火墙用户名和密码进行防火墙配置,这时如果没有检测也很危险,那这时你的区域怎么划分呢?无论你是在公司或者不在公司,数据是从trust到防火墙本身,或数据是从untrust到防火墙的本身,那这个流量怎么认定呢?

这时就我们就把防火墙本身,防火墙自己划分到Local区域,本地区域。你现在输入IP地址,登录到防火墙,防火墙给你回应一个web界面。当防火墙给你回应的这个数据包,就是从防火墙本身Local区域发出来的,这个数据包,并不是从哪个设备要通过防火墙转发给你的,就是防火墙本身回应你的。

对于防火墙本身的local区域,在local区域中,是不能添加任何接口的,trust,DMZ,untrust区域,都是工作在接口下面的。而local代表防火墙本身,不含任何接口。

假如你在公司,登录防火墙,你是在trust接口下,那么你就是trust区域访问local区域。你的源就是trust,目的是local。

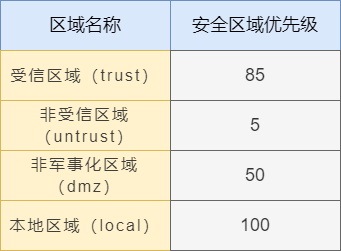

区域我们都划分出来了,这时还需要给这四个区域定义一下安全等级,哪个区域很危险,哪个区域一般,哪个区域较安全,哪个区域非常安全。

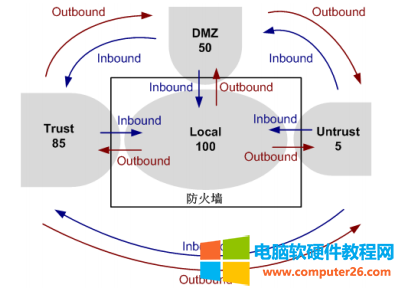

默认的情况是这样定义的,Local区域的安全级别是100,Trust区域的安全级别是85,DMZ区域的安全级别是50,Untrust区域的安全级别是5。安全级别越高,说明这个区域更被信任,信任这个区域里面的病毒更少,更安全。

firewall zone local

set priority 100

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

firewall zone untrust

set priority 5

firewall zone dmz

set priority 50

防火墙数据分方向

在现实中的建筑防火墙,也会区分,火是从哪个房间传过来了,或者火是从这个房间传过去的。

当然,在网络中,也是分数据或者病毒是从哪传到哪的,我们访问公司服务器,假如我们访问公司服务器的共享文件,你访问公司服务器流量和服务器回你的流量是有不同的安全策略的。

我们规定:报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。报文在两个方向上流动时,将会触发不同的安全检查。下图标明了Local区域、Trust区域、DMZ区域和Untrust区域间的方向。

基于防火的基架构的网络拓扑图下图所示:

什么是dmz区域?

DMZ(Demilitarized Zone)区域,又称为中间区域或非军事化区域,是位于网络边界防火墙内部的一个独立的子网络。DMZ区域提供了一种安全隔离的环境,用于放置公共服务和对外可访问的资源,同时保护内部网络免受来自互联网的攻击。

DMZ区域通常用于部署一些对外提供服务的服务器,如Web服务器、邮件服务器、FTP服务器等。这些服务器需要与外部网络(如互联网)进行通信,但同时也需要受到一定程度的安全保护。通过将这些服务器放置在DMZ区域,可以实现以下优势:

1.隔离内外网络:DMZ区域位于网络边界防火墙内部,将互联网和内部网络进行隔离。只有经过防火墙允许的流量才能进入DMZ区域,从而保护内部网络的安全。

2.提供公共服务:DMZ区域中的服务器通常是对公众或外部用户提供服务的,如Web服务、邮件服务等。这些服务器需要与外部网络进行通信,而DMZ区域提供了一种安全的环境,以限制对内部网络的访问。

3.强化安全策略:通过在DMZ区域中配置防火墙规则和安全策略,可以实现对DMZ区域内部服务器的安全保护。这些服务器可以与互联网进行通信,但其访问权限和流量必须经过严格的控制和审核。

需要注意的是,DMZ区域本身并不是绝对安全的,仍然需要进行安全管理和监控。同时,DMZ区域内的服务器也需要定期进行安全补丁和更新,以保持其安全性。

DMZ区域是一个位于网络边界防火墙内部的独立子网络,用于放置对外提供服务的服务器。通过将这些服务器放置在DMZ区域,可以实现对内部网络的隔离和保护,同时提供公共服务。

为什么防火墙本身的local区域的信任是100?

防火墙本身的Local区域信任级别被设置为100,是因为Local区域代表了防火墙本身的运行环境和本地资源。

防火墙的Local区域是指防火墙设备本身所在的网络和本地资源。这些资源可能包括管理接口、配置文件、系统日志、管理工具等。为了确保防火墙设备的正常运行和管理,Local区域的信任级别被设置为最高,即100。

设置Local区域的信任级别为100有以下几个原因:

1.管理和配置:防火墙设备需要被授权访问和管理,以进行配置、监控和维护。将Local区域信任级别设置为100,确保了防火墙本身具有足够的权限来进行这些操作。

2.本地资源访问:防火墙设备可能需要访问本地资源,如系统日志、配置文件等。通过设置Local区域的信任级别为100,防火墙可以自由地访问和管理这些资源,以满足其运行和管理的需求。

3.避免误操作:设置Local区域的信任级别为最高,可以避免误操作或未经授权的访问对防火墙设备和本地资源造成的损害。只有经过授权的用户或系统才能访问Local区域,从而提高了防火墙的安全性。

需要注意的是,尽管Local区域的信任级别被设置为100,但仍然需要采取额外的安全措施来保护防火墙设备和本地资源。这包括限制对Local区域的访问、强化身份验证和访问控制、定期更新和审查设备配置等。

将防火墙本身的Local区域信任级别设置为100是为了确保防火墙设备本身具有足够的权限来进行管理和访问本地资源,同时避免未经授权的访问和误操作对设备和资源造成的风险。

标签: 网络防火墙

相关文章

1、清空浏览器的地址栏,输入管理地址melogin.cn,如下图: 2、输入路由器的管理密码,进入管理界面。 温馨提示:路由器没有默认管理员密码,密码是初次设置路由器时设置好的,如......

2023-06-22 216 无线路由器WiFi名称密码修改

Windows 系统本地连接不见了有很多种情况,轻的只是本地连接图标没有显示在桌面右下角,但不影响上网;重的不仅本地图标连接不见了,而且无法上网。现在就探讨新旧不同版本 Win......

2017-03-03 200