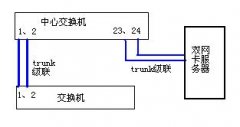

TRUNK (端口汇聚)功能是将交换机的多个物理端口汇聚在一起形成一个逻辑上的物理端口,同一汇聚组内的多条链路则可视为一条逻辑链路。端口汇聚可以实现用多条链路汇聚成一条逻辑......

2016-10-11 200

华为防火墙如何做端口映射?为什么华为防火墙做端口映射后内网无法通过公网地址访问部署在内部的服务器?下面IT备忘录小编就给大家分享一个实例教程,帮助大家分析端口映射不成功的原因。

案例:内网用户通过公网地址访问内网服务器不通(策略路由场景)

问题描述

版本信息:usg6305 v5r005c10

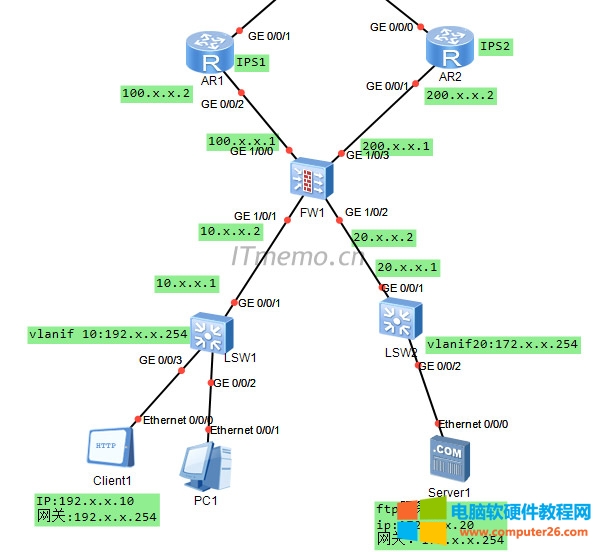

组网拓扑

场景说明:

内网用户pc1,client,ftp服务器都在trust区域。ftp服务器是在防火墙上做了映射,并且做了策略路由指定pc1和client做ips1,ftp服务器走ips2。把服务器的服务映射到了防火墙上接口地址200.x.x.1的21端口。目前外网可以访问,内网无法访问。

处理过程

检查防火墙配置,只配置了服务器映射,没有做域内nat,并且策略路由里面也没有做相关策略。

因此需要首先需要做域内nat

第一步:首先内网用户通过公网地址访问,需要做域内nat,配置如下。

域内nat做完后,通常需要把策略置顶,因为上网的nat会在域内nat之前。因此需要需要把新增的域内nat策略置顶。这里的目的地址是转换后的地址,因为nat server匹配在nat策略之前。

第二步:由于做了策略路由,会导致192.x.x.10访问200.x.x.1的包被转换到公网去,因此我们需要在策略路由里面去添加pc访问服务器不做策略路由的策略,同样这个策略也需要放在指定192.x.x.0网段走IPS1的策略路由之前

注意:这里的目的地址也要写服务器的私网地址(大家需要根据自己的内网地址和内网服务器地址做相应的修改)

第三步:服务器的回包也会匹配到策略路由被转换到公网去,因此还需要做一个服务器访问客户端不做策略路由转换的策略,配置如果下,这个也需要放置在服务器走指定ips2的策略路由之前

(移动策略路由的命令,在policy-based-route下执行rule move d top 移动到策略路由顶部)

根本原因:

缺少域内nat,策略路由场景,还需要做客户端和服务器互访不做策略路由转换策略

解决方案:

添加域内nat,并且置顶,添加客户端和服务器互访不做策略路由转换,并且置顶。

标签: 华为防火墙端口映射

相关文章

TRUNK (端口汇聚)功能是将交换机的多个物理端口汇聚在一起形成一个逻辑上的物理端口,同一汇聚组内的多条链路则可视为一条逻辑链路。端口汇聚可以实现用多条链路汇聚成一条逻辑......

2016-10-11 200

楼道交换机出厂默认的是MTU VLAN,每个端口都只能和上联口进行通信。如果不需要使用MTU VLAN,可以将楼道交换机配置成基本型交换机。 配置步骤 1. 通过RSSManager管理软件连接交换机(本......

2016-12-19 202 楼道交换机

网络拓扑结构是指用传输媒体互联各种设备的物理布局。将参与 LAN 工作的各种设备用媒体互联在一起有多种方法,实际上只有几种方式能适合 LAN 的工作。 如果一个网络只连接几台设备......

2022-12-04 206 网络拓扑

自己的电脑上不了网,也学了网上的查看故障原因,说自己获取的IP地址是169开头的,但是还是上不了网,这个到底是什么问题? 故障现象如下图所示:获取的IP地址是169.254.80.183这个......

2023-11-08 319 电脑上不了网

1、TL-WR885N路由器安装 ①电话线上网:请准备2根较短的网线,一根网线用来连接ADSL Modem(猫)与TL-WR885N路由器的WAN接口;另一根网线用来连接TL-WR885N路由器上的任意一个LAN(1/2/3/4)接口......

2023-02-07 210 无线路由器上网设置